发布时间:2023-08-29 09:20:02源自:http://www.haoyouyinxiang.com作者:好友印象大全阅读(142)

随着互联网的普及和发展,网络安全问题也愈发严峻。恶意软件作为网络安全的主要威胁之一,其中最具代表性的就是木马。木马作为一种隐藏在正常程序中的恶意代码,可以在用户不知情的情况下,远程控制受感染的计算机。本文将通过揭示木马的轨迹,探讨网络安全威胁的演变与应对策略。

一、木马的起源与发展

1.1 木马的起源

木马一词源于希腊神话中的故事,意为“特洛伊木马”。在古代希腊,特洛伊木马是希腊军队用来进攻特洛伊城的一种伎俩。类比于现实世界,木马恶意软件也是通过伪装成正常程序的方式,潜伏在用户的计算机中进行攻击。

1.2 木马的发展

随着计算机技术的不断发展,木马也在不断演变。最早的木马主要通过操纵系统漏洞来传播和执行恶意代码。随着操作系统的更新和安全性的提高,传统的木马方式逐渐失效。为了应对这一情况,黑客们开始采用社会工程学手段,通过诱骗用户点击链接或下载附件来传播木马。此外,还出现了更加隐蔽的高级木马,如Rootkit和Botnet等。

二、木马的操作步骤

2.1 木马的传播方式

木马主要通过以下几种方式进行传播:

- 电子邮件附件:黑客通过发送带有木马的电子邮件附件,诱使用户点击下载并执行其中的恶意代码。

- 网络下载:黑客通过操纵恶意网站或伪装成正常软件的方式,诱使用户下载并安装木马。

- 可移动存储介质:黑客将木马隐藏在USB闪存驱动器或其他可移动存储介质中,通过用户的不慎插入来传播。

2.2 木马的执行过程

一旦木马成功传播到用户的计算机中,它会开始执行以下操作:

- 安装:木马会将自己安装到系统目录或其他隐藏位置,并修改系统设置以确保自启动。

- 启动:木马会在系统启动时自动加载,并开始与控制服务器建立连接。

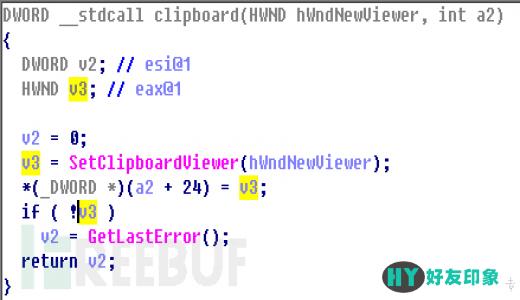

- 控制:木马通过与控制服务器的通信,接收来自黑客的指令,并执行相应的操作,如监视用户活动、窃取敏感信息等。

三、网络安全威胁的演变与应对策略

3.1 网络安全威胁的演变

随着木马的不断发展,网络安全威胁也在不断演变。除了传统的木马攻击外,还出现了更为复杂和隐蔽的威胁,如僵尸网络、勒索软件等。这些新型威胁不仅具有更强的破坏力,还更难以检测和清除。

3.2 应对策略

为了有效应对木马及其他网络安全威胁,以下是一些应对策略:

- 安全意识教育:加强对用户的安全意识培训,教育用户如何识别和防范木马的攻击。

- 安全软件和防火墙:安装可靠的安全软件和防火墙,及时检测和阻止木马的传播。

- 更新补丁和软件:及时更新操作系统和软件的补丁,以修复系统漏洞,减少木马攻击的风险。

- 定期备份数据:定期备份重要数据,以防止被勒索软件等威胁加密或删除。

欢迎分享转载→ 木马的轨迹(揭示网络安全威胁的演变与应对策略)

下一篇:返回列表